Da Falcon-raketten til SpaceX lettet fra Cape Canaveral fredag, hadde lastekapselen Dragon med seg øyegodt utstyr i lasterommet.

Går alt bra, skal publikum over hele verden snart kunne se jordkloden dreie sakte og majestetisk fra over 400 kilometers høyde.

Sammen med video fra rommet, skal nettsidene til NASA vise et verdenskart med posisjonen til romstasjonen.

Følger samme område på jorda

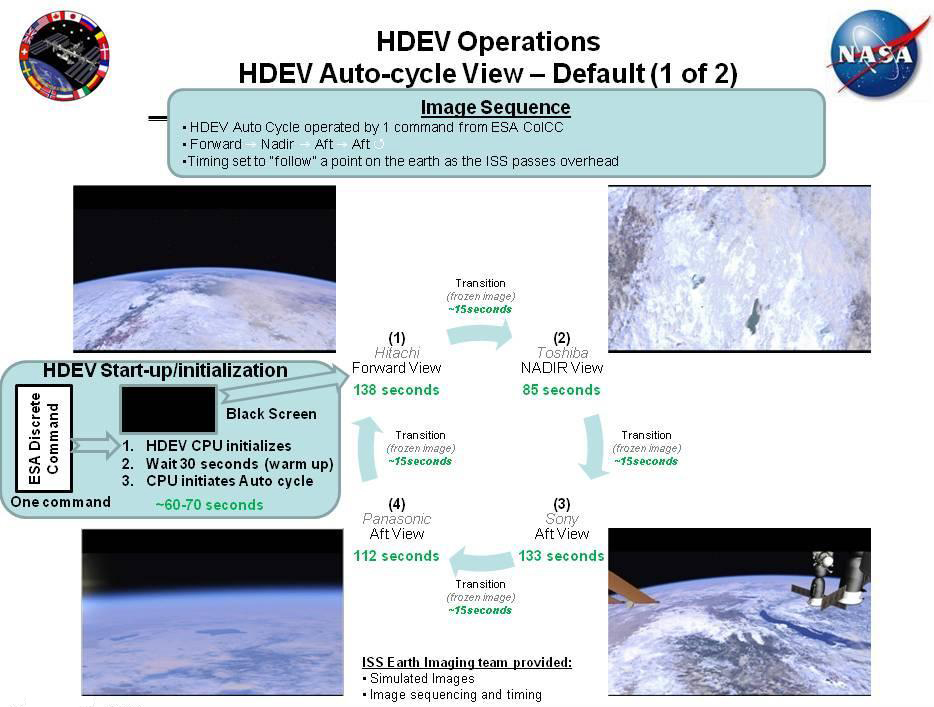

Fire HD-kameraer skal vise samme område på jorda, først sett i retning forover når området nærmer seg, så rett nedover når området passerer under, så fra to vinkler bakover når det fjerner seg.

Overføringen blir ikke kontinuerlig. Den startes og stoppes etter behov, og ledig kapasitet i overføringen.

Men når kontrollsenteret i Houston først har startet en overføring, skjer omkoblingen fra ett kamera til det neste skjer automatisk, og repeteres i en syklus.

Fra elektrobutikken til rommet

Prosjektet heter High Definition Earth Viewing (HDEW), og er ikke bare startet for å gi oss jordboere øyegodt på nett.

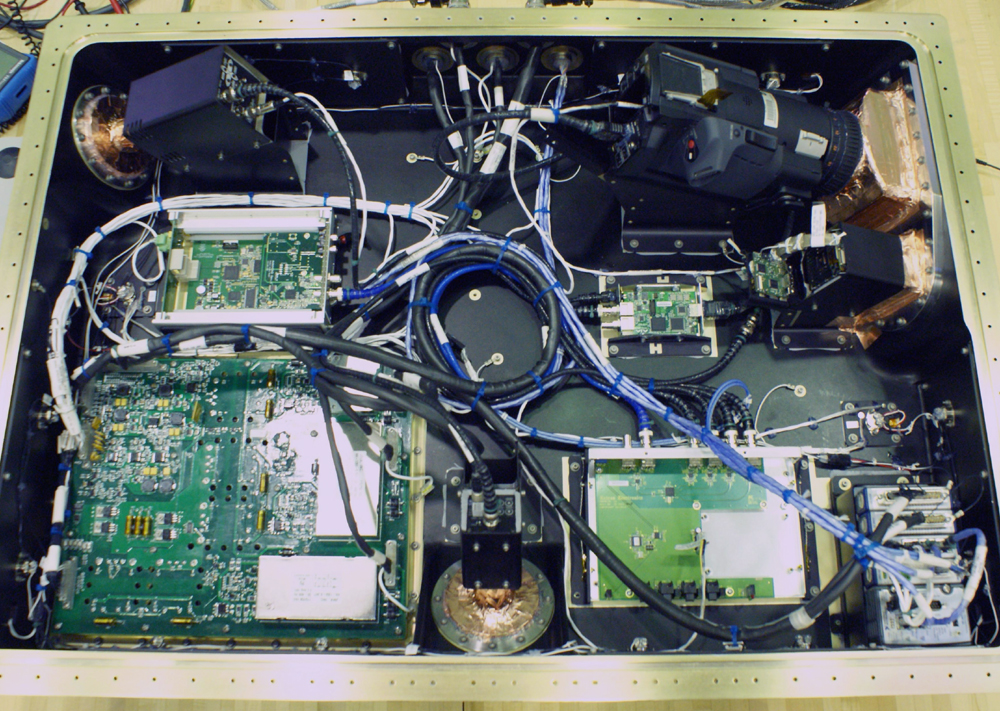

Planen er å finne ut hvor godt vanlige videokameraer tåler opphold i rommet. De fire kameraene er nemlig hyllevare i det øvre prisskiktet fra elektrobutikkene, produsert av Hitachi, Toshiba, Sony og Panasonic.

Riktignok står ikke kameraene ubeskyttet i vakuum, der de er plassert på utsiden av den europeiske modulen Columbus. De står inne i beholdere med rent nitrogen, med et trykk som ved havets overflate.

Partikkelstråling

Den store påkjenningen vil komme fra partikkelstråling. Skurer av elektrisk ladede partikler fra sola og det ytre rom, mest elektroner og hydrogenkjerner, treffer elektronikken.

Disse partiklene er fanget i jordas magnetfelt. Partiklene pendler fram og tilbake mellom jordas magnetiske poler i to smultringformede belter rundt jordas ekvator som kalles Van Allen-beltene, og gir opphav til nordlyset.

Romstasjonen går så høyt at den treffer en utstikker av det nederste beltet når den passerer den sørlige delen av Atlanterhavet og Sør-Amerika.

Nå skal kvaliteten på videobildene saumfares nøye, for å se hva denne partikkelstrålingen gjør med utstyret.

Laseroverføring

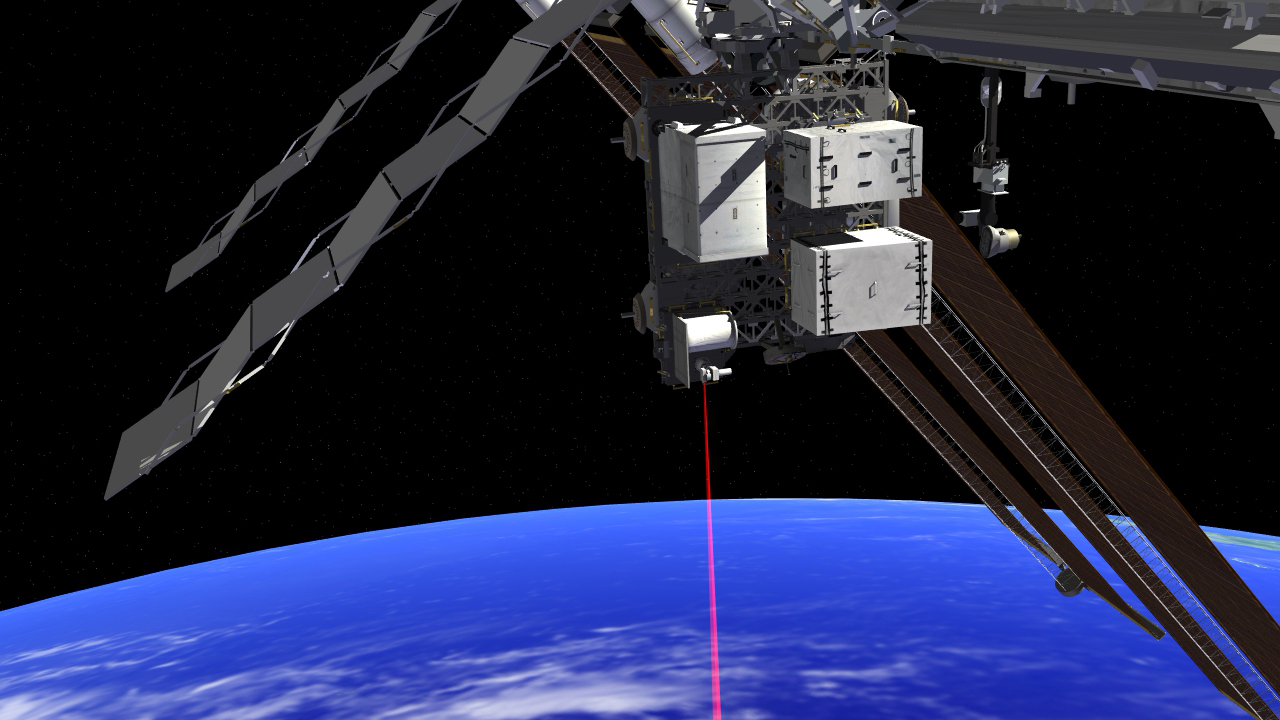

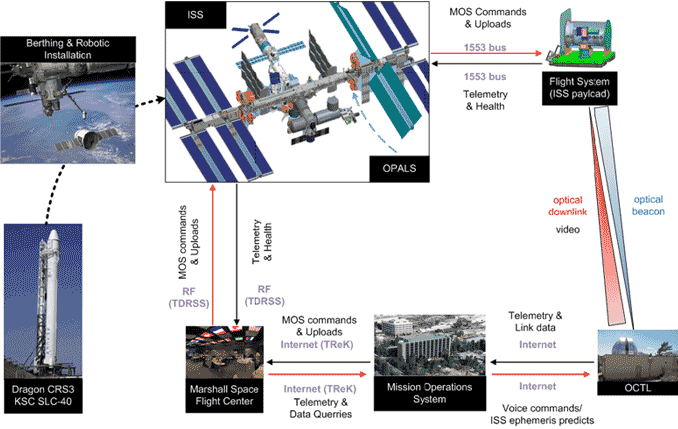

Videobildene fra de japanske kameraene skal overføres på vanlig måte, med radiosignaler. Men Dragon-kapselen har også et nytt overføringssystem om bord.

Video og andre typer data kan nemlig også overføres med laserstråler. Instrumentet Optical Payload for Lasercomm Science (OPALS), skal prøve ut denne teknologien.

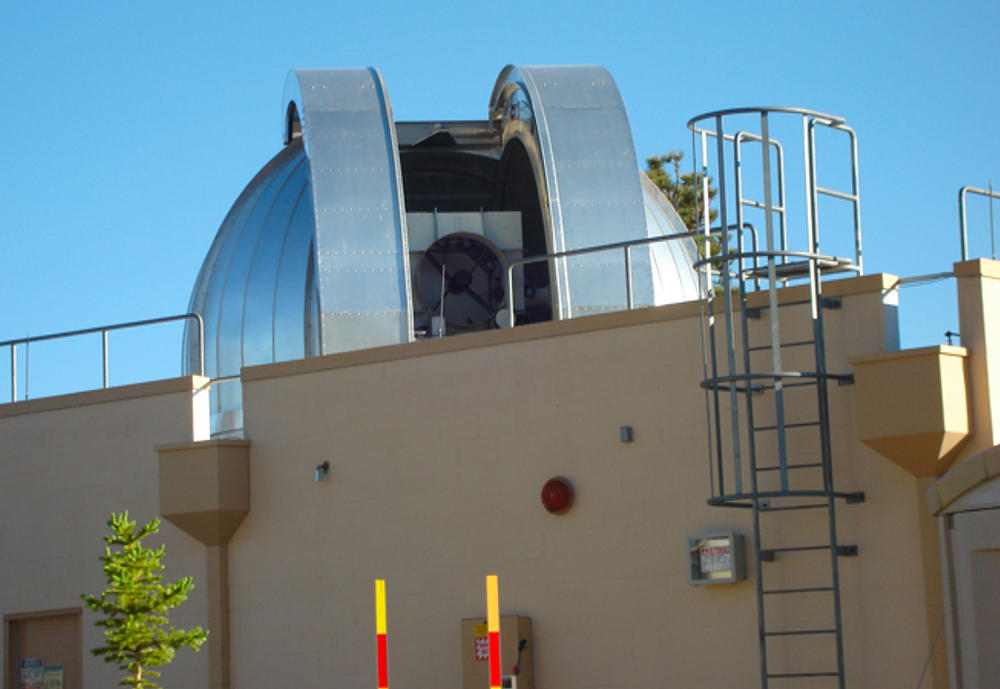

Laser er en smal stråle av ensfarget lys, ikke radiobølger. Derfor skal ikke signalene tas imot med en antenne. De skal mottas med et teleskop.

Teleskopet ligger på Table Mountain i Wrightwood, litt over 50 kilometer nordvest for Los Angeles. Det opereres av Jet Propulsion Laboratory, best kjent for de spektakulære ferdene med romsonder til andre planeter.

Som en laserlykt

Når romstasjonen har kommet over tretopphøyde, sett fra Table Mountain, starter overføringen.

Den begynner med at forskerne kjører teleskopet i revers. Istedenfor å samle lys fra fjerne stjerner, skal speilet brukes som reflektoren i en stor laserlykt.

Teleskopet sender en laserstråle opp til OPALS, som er festet til et rammeverk på utsiden av romstasjonen.

Sikter mot bevegelig mål

OPALS registrerer retningen til lyspunktet fra Table Mountain, og sikter inn laserstrålen sin.

Laserstrålen er svært smal. Det er en av fordelene ved å bruke laser. All energien fra laseren samles på et lite område når den treffer jorda.

Samtidig er den smale strålen en teknisk utfordring. For at strålen skal treffe speilet med diameter en meter i teleskopet på Table Mountain, må den siktes nøyaktig inn.

Nøyaktigheten er så stor at det tilsvarer å treffe et område med tykkelse av et hårstrå på en avstand av ni meter, ifølge en nyhetsmelding fra NASA.

Den kardanske opphengningen til laseren i OPALS må dessuten sikte mot et bevegelig mål, siden jorda roterer under romstasjonen.

Teleskopet på Table Mountain vil ikke være i god posisjon så lenge om gangen. Derfor blir hver overføring bare på litt over halvannet minutt.

Superbredbånd

Selv om laseroverføring har sine tekniske utfordringer, er gevinsten også stor. Mye større datamengder kan overføres på kortere tid.

OPALS vil gi en overføringshastighet på rundt 50 megabits per sekund, tilsvarende det raskeste bredbåndet du kan få hjemme. I framtida kan enda mye høyere hastigheter oppnås.

Hastigheten blir større rett og slett fordi laserlyset har mye kortere bølger enn radiobølgene. Bølgene kommer med andre ord tettere og raskere. Enkelt sagt kan hver bølge overføre en viss mengde data.

Laser fra fjerne kloder

Den smale strålen til laserlyset gir ikke bare et sikteproblem. Den er også en fordel, særlig når lyset skal siktes over store avstander på ferder langt ut i rommet.

Da vil strålen fortsatt være ganske smal når den treffer jorda. Dermed går ikke så mye energi til spille, og signalet blir sterkere.

OPALS vil bare være i drift i 90 dager, men forskerne bak OPALS håper at laserkommunikasjon i framtida kan brukes av romsonder på for eksempel planeten Mars.

Da vil mye større datamengder kunne overføres, og vi kan til og med håpe på å få se direkteoverført video fra fjernere egner av vårt solsystem.

Lenker:

High Definition Earth Viewing (HDEV) – 03.25.14 (NASA, faktaside)

International Space Station to Beam Video via Laser Back to Earth (NASA)

Optical PAyload for Lasercomm Science (OPALS) (JPL, faktaside)