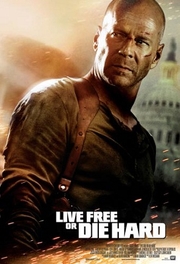

Matthew Broderick på gutterommet i War Games. Bruce Willis som kjemper mot cyberterrorister i Die Hard 4.0.

I 30 år har Hollywood hatt en forkjærlighet for filmer der én enkelt hacker sitter foran skjermen sin og bringer verden til randen av sammenbrudd.

Vanskelig og usikkert på nettet

Virkeligheten er en helt annen.

– Jo mer alvorlige skader noen planlegger å påføre, jo vanskeligere er det å få til rent teknisk. Selv for en stormakt med store ressurser er det mye større usikkerhet rundt det du setter igang på nettet sammenlignet med bruk av tradisjonelle våpen, konstaterer Sverre Diesen.

Den tidligere forvarssjefen er nå forsker ved FFI, Forsvarets forskningsinstitutt.

Han går langt i avdramatisere faren for at terrorister vil bruke nettet til å ta kontroll over strøm, telenett, banker eller andre viktige funksjoner i det norske samfunnet.

– Du skal være forsiktig med å si at noe er umulig i denne verden, men det er ekstremt lite sannsynlig, sier han.

Sprenger heller en lastebil

Målet for enhver terrorist er ikke bare å gjøre skade, men å gjøre skade som gir oppmerksomhet.

– Skal du utrette spektakulær skade ved hjelp av cyberterrorisme, så er det krevende. Hvorfor skulle en terroristorganisasjon gjøre det når de langt enklere kan oppnå samme oppmerksomhet ved å fylle en lastebil med sprengstoff og kjøre den inn på et sårbart objekt, eller fremstille nervegass og slippe det løs på undergrunnsbanen? spør Diesen.

Nettet er viktig for terroristene, men av helt andre grunner:

– For terrorister er internett essensielt til propaganda og rekruttering og for å påta seg ansvaret for handlinger, konstaterer forsker Torgeir Broen.

Cybermaktstudie

FFI er igang med å utarbeide en egen cybermaktstudie for å se på hvordan cyberdomenet kan brukes i krigføring. Ifølge de to forskerne er det langt fra opportunistiske nettkriminelle til målrettede cyberterrorister og -krigere:

– Kriminalitet på internett er voldsomt utbredt. Men det er fordi de kriminelle ikke trenger å ta over én bestemt maskin for å oppnå økonomisk vinning. Når du er avhengig av å ta ett spesifikt system, så blir det fort veldig vanskelig, sier Torgeir Broen.

Lag på lag på lag

Selv om det er mulig ut å ta seg inn på brukerområdet til en litt slurvete operatør som har brukt navnet på katten eller fødselsdagen til kona som passord, så er det en lang vei å gå og mange lag å passere før du kommer så langt at du må begynne å gjette passord. Sverre Diesen bruker kontrollsystemer i industrien som eksempel:

– Hvis du skal sørge for at et industrielt styringssystem, for eksempel i et kjernekraftverk, kommer ut av kontroll, så skal du først inn på energiselskapets digitale område. Så må du ta deg inn i et spesielt nettverk. Så inn i en spesiell pc på det nettverket, og så inn på en spesiell programvarekomponent på den spesielle pc-en.

– For å klare det, er du helt avhengig av å kjenne disse systemene, vite hvilken versjon de bruker av hvilke programmer, og hvordan de brukes. Da tårner vanskelighetene seg opp, forklarer han.

Etterretning

Det betyr at om militære hackere fra et annet land skal klare å gjøre noen skade, så trenger de informasjon. Mye informasjon:

– Sånne operasjoner er så etterretningsavhengige at linken mellom dem som driver med cyberoperasjoner og vedkommende lands etterretningstjeneste er veldig tett. Det må den være, sier Broen.

Diesen innrømmer at det er vanskelig å få folk flest til å forstå hvordan virkeligheten ser ut:

– Vi sliter med at oppfatningene folk har, er laget av underholdningsindustrien. Der er dette fremstilt som langt enklere enn det er i virkeligheten, konstaterer han. Han ser på hackerfilmene som god underholdning, men heller ikke mer.

Ødela Irans atomsentrifuger

Diesen skiller mellom åpne og lukkede nett. De lukkede nettene er de frittstående som ikke er koblet til internett, som for eksempel militære nett og industrielle kontrollnett.

– Der er det en tendens til at flere og flere nett blir koblet til internett, for at man skal kunne ha full nytte av dem.

– Samtidig ser vi at de lukkede systemene mer og mer bruker den samme programvaren som i åpne nett. Sikkerhetsmekanismene i kommersiell programvare er ofte bedre enn dem som finnes i spesialprogramvare, blant annet fordi de utsettes for mange flere forsøk på å finne sikkerhetsfeil, forklarer Torgeir Broen.

Det er mulig å gjøre fysiske ødeleggelser med digtale midler. Men eksemplene er få. FFI-forskerne tenker først og fremst på Stuxnet – dataormen som ødela sentrifugene til Irans atomprogram for tre og et halvt år siden.

Lurer motparten

Men blir cyberdomenet brukt i krigføring, så regner de med at det vil skje på helt andre måter:

– Vi har mer tro på dette som supplement til fysisk maktanvendelse. Det i et kritisk tidsvindu å nekte motparten tilgang til sine egne systemer, sier Diesen.

– Slikt kan gjøres ved en helt åpen inntrengning, hvor motparten er nødt til å slå av systemet fordi han ser at det er kompromittert – eller mer subtilt ved at man manipulerer informasjon uten at motparten forstår at noen er inne i systemene hans, forklarer han.

Det kan for eksempel være å sørge for at motparten får beskjed fra luftvarslingsradaren sin om at det ikke skjer noenting i luften, mens det i virkeligheten er fly på vei.

Et cyberangrep er både usikkert og unikt. Det er ikke mulig å øve 100 prosent realistisk, og du vil ikke vil vite om det lykkes før det faktisk er igang.

Og etter et angrep vil motparten både kunne beskytte seg mot at det samme angrepet skjer igjen, og sannsynligvis bruke det som er skjedd til å lære seg å angripe på samme måte selv.

På gamlemåten

Det er enklere å ramme en motstander på «gamlemåten», ved hjelp av fysiske innbrudd eller utro tjenere.

– Skal du inn i et datasystem som ikke er tilkoblet internett, må du fysisk inn i nettet med en minnepinne eller lignende. Det er lettere å bruke utpressing eller manipulering til å skaffe seg en utro tjener, enn det er å forsere brannmurer og sikkerhetsmekanismer logisk.

– Det er som å stjele en bil: Nå er det blitt så vanskelig å stjele en moderne bil, at det er lettere å stjele nøkkelen, forklarer Sverre Diesen.

Derfor er det ikke mulig å gardere seg, selv i et lukket nett.

– Det er derfor vi sier at selv et gradert nett, som Forsvarets FIS Basis HNS-nettverk, har så vid distribusjon og tilgang at man ikke kan basere seg på at motparten ikke er inne i det. Man kan ikke basere seg på at alt ryker hvis motparten først kommer inn i nettverket. Da må ambisjonsnivået istedet være at han ikke skal kunne hindre oss permanent i å bruke det, sier han.

Dataeksperter under militær kommando

Egentlig er det Forsvarets rolle som er tema for FFIs cybermaktstudie. Men en av de tingene som skal drøftes, er hvor grensen går mellom oppgavene til Forsvaret og Nasjonal sikkerhetsmyndighet.

– Det sivile samfunnets beredskapsapparat har ansvaret for å overvåke og beskytte samfunnsviktige datasystemer, men vi ser på hvordan Forsvaret skal kunne forsterke det sivile samfunnet i slike sammenhenger.

– Forsvaret er imidlertid bare i meget begrenset grad istand til å forsterke det sivile samfunnet. Datasystemene som brukes, er skreddersøm for brukernes formål. Forsvaret har ikke nødvendigvis kompetanse til å gå inn i bankene og diagnostisere og utbedre etter et dataangrep, sier Torgeir Broen.

Men det er aktuelt å diskutere en løsning der Forsvaret kan sette driftsorganisasjonen hos en tjenesteleverandør under militær kommando, på samme måte som beredskapsordninger som eksisterte under den kalde krigen. Der er det mye «politisk upløyd mark», som Diesen uttrykker det.

– En slik modell er det som omtales som en cyberreserve. Andre land planlegger å innføre tilsvarende modeller. Estland, Nederland og Storbritannia har enten innført det eller utreder det, understreker Torgeir Broen.

Cybermaktstudien fra FFI er ferdig neste høst. Mye av den får du aldri lese.

– Men det skal produseres en enklere, ugradert rapport, forteller Broen.

Referanse:

Cybermakt – nye utfordringer i et nytt domene, FFI-fakta 2013

Leave a Reply